Как защититься от трояна-шифровальщика WannaCry?

Этот вирус появился в мае 2017 года. За один только день 12 мая жертвами WannaCry стало более 45 тысяч пользователей из РФ, Индии, Тайваня и ряда других государств. Что же это за напасть и как защититься от неё? Об этом мы вам сейчас подробно расскажем.

Содержание:

WannaCry методы защиты

Принцип действия WannaCry

WannaCry является эксплойтом – разновидностью вредоносного ПО, содержащей исполняемый код, который может воспользоваться уязвимостями в программах на удалённом либо локальном компьютере. Этот вирус не только заражает систему, но и активирует шифрование.

Чтобы «подхватить» WannaCry не обязательно запускать какие-то сомнительные приложения из писем либо переходить по подозрительным ссылкам. Заразиться можно даже вообще не предпринимая никаких действий. Для проникновения вредоносная программа использует уязвимость Майкрософт, которая, по словам представителей компании, была устранена в обновлении безопасности MS17-010 предоставленном в марте 2017 года. Первыми жертвами данного трояна, соответственно, стали пользователи, которые не позаботились об установке этого обновления. Если на вашем ПК оно имеется, то злоумышленникам не удастся взломать удалённо ваш компьютер. Однако если шифровальщик всё же просочился на ПК другими способами и успел запуститься, то патч будет бессилен.

Так что компьютеры, к которым отсутствует прямой доступ через интернет, тоже находятся под угрозой. Ведь достаточно чтобы в локальной сети была одна заражённая машина, чтобы и остальные сервера сети заразились данным вирусным ПО. Уязвимы и защищённые облачные серверы firewall, если доступ к ним осуществляется из заражённой локальной сети через ВПН либо канала L2.

После успешного взлома одного ПК WannaCry старается распространиться и на прочие узлы организации, перемещаясь по сети на иные уязвимые устройства. Происходит это за счёт сканирования системы и обнаружения прорех в её безопасности. При выявлении вирус атакует и шифрует их.

Шифрованию подвергаются всевозможные разновидности файлов. Однако приоритетной целью является офисная документация, архивы и фотографии, поскольку они являются наиболее ценными для пользователя либо организации. Зашифрованный вирусом файл получает расширение *.WCRY и становится не читабельным.

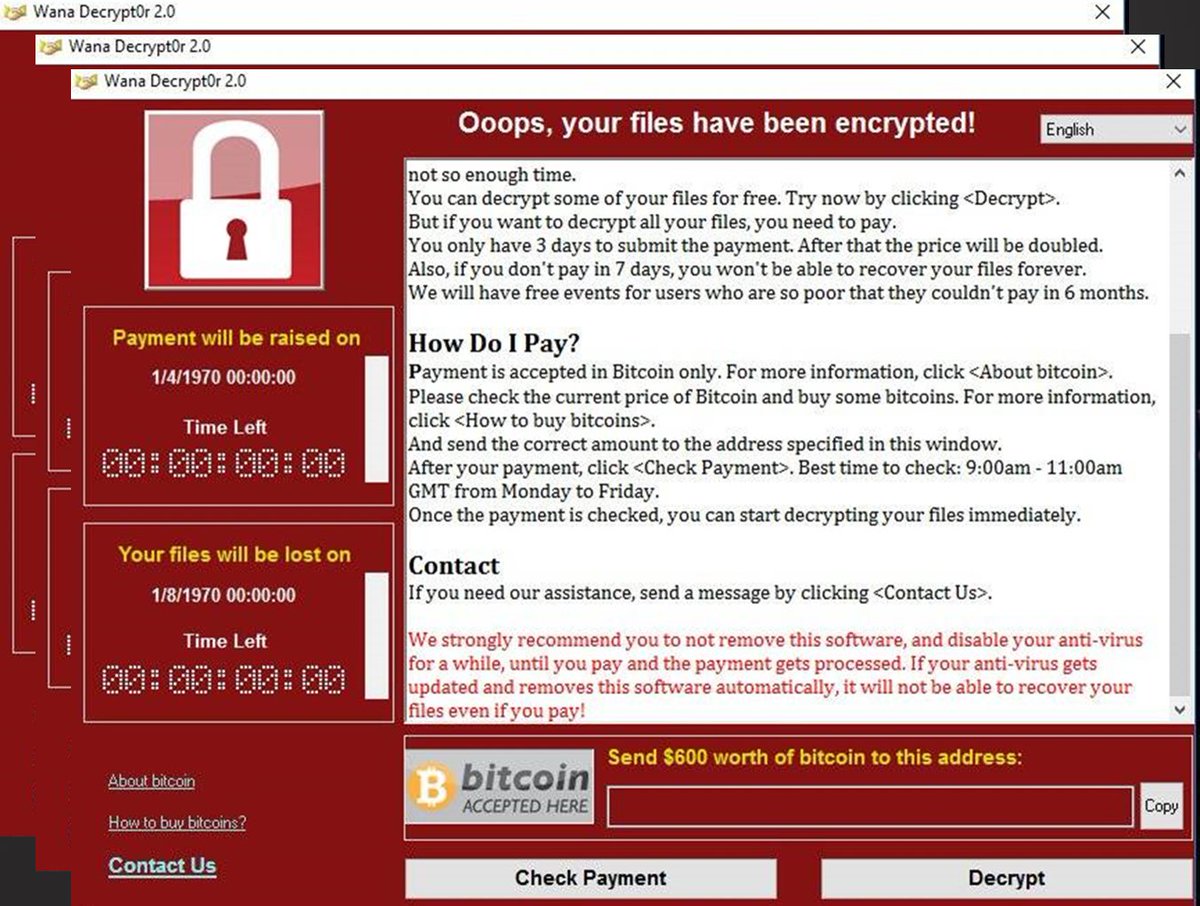

Чтобы уведомить пользователя об атаке, вредоносная программа изменяет обои рабочего стола, выводит сообщения о заражении, размещаемые в папках и текстовых документах, а также выводит перечень действий, выполнение которых позволит расшифровать файлы.

Поначалу киберпреступники требовали за разблокировку перевести им $ 300, однако в последнее время эта ставка выросла вдвое. Если в течение трёх дней запрашиваемая сама не вносилась, то появлялось сообщение об увеличении прежней суммы. Также сообщалось, что через неделю зараженные файлы вообще нельзя будет расшифровать.

Методы защиты

Для минимизации рисков заражения, необходимо следовать следующим советам:

- Регулярно создавать резервные копии информации и сохраняйте их на съёмных носителях. Исходя из уровня критичности данных, применяйте всевозможные варианты бэкапа. Благодаря наличию резервных копий вы без труда восстановите поврежденную информацию.

- Своевременно обновляйте ПО и ОС, в особенности, если вы пользуетесь продуктами Майкрософт. Незамедлительно установите обновление MS17-10, которое устранит уязвимости в системе безопасности.

- Воздержитесь от открытия вложений в сообщениях e-mail от неизвестных пользователей, пользуйтесь функцией демонстрации расширений файлов в настройках ОС. Также нельзя активировать файлы, обладающие форматами *.scr, *.vds, *.exe. Выявив подозрительны процессы, незамедлительно отключите устройство от интернета.

- Пользуйтесь надёжными антивирусами и регулярно обновляйте их базы данных.

Соблюдение выше перечисленных правил является не только правилом хорошего тона, но и наиболее эффективным методом защиты от всевозможных кибератак, включая и WannaCry.