Обеспечение максимальной безопасности ОС Windows 10

Обеспечением максимальной безопасности Windows 10 корпорация Microsoft занималась долго и серьезно. Как улучшив уже опробованные на предыдущих ОС методы, так и добавив несколько абсолютно новых функций. Часть из них мы и опишем в этой статье.

Сейчас мы все живем в мире, в котором нет ничего важнее безопасности своих компьютеров и сетей. И все чаще слышим о взломах и краже данных, обычно имени пользователя и пароля. Это кражи тысяч или даже десятков тысяч кредитных карт и личных сведений.

В таких условиях, возможно, было бы заманчиво вернутся в век офлайн, но, если вы не держите свои наличные под матрацем, и закупаетесь не только в торговых центрах, это сделать уже невозможно.

Однако, есть и хорошая новость, в Windows 10 компания Microsoft заполнила несколько, доступных в прошлом для атак, пробелов.

Как уже писалось в других статьях, первым крупным шагом на пути к обеспечению безопасности ваших файлов и данных, было шифрование Bitlocker. Оно просто в использовании и надежно, так, что купить ПК с модулем Trusted Platform Module (TPM), самый простой способ обеспечения своей безопасности.

Но это было сделано еще в Windows, 8.1, а кое-что добавилось и в Windows 10.

Содержание:

Механизмы безопасности в Windows 8.

Возможно, вы, на своем ПК, все еще используете Windows 7 и поэтому не знаете о появившихся в Windows 8 и продолженных в Windows 10 новых механизмах безопасности.

Windows 8 это хорошая отправная точка, так как, невзирая на все полученные о ней негативные отзывы, эта ОС намного безопасней, чем любая из предыдущих.

Изолирование приложений.

В дни Windows XP, доступ к файлам и системным объектам контролировался простым списком управления доступом (ACL), который определял, какие пользователи могут иметь доступ к чему-либо.

Vista расширила эту функциональность путем введения защищенного режима обозревателя Internet Explorer.

То есть сессии браузера стали работать в изолированной среде, так что, открытые в браузере или вкладке браузера веб-сайты, не могли получить доступ к памяти ПК или другим его функциям за пределами этой замкнутой среды, которая была строго изолирована от остальной вашей функциональности ОС и приложений.

В Windows 8, контейнеры приложений были выведены в качестве песочницы для новых приложений Windows Store. Эта расширенная функциональность была взята из IE. Все универсальные приложения Windows 8 работают в такой изолированной среде.

По умолчанию каждое приложение из магазина Windows 8 может получить доступ только к своей области хранения, и должно заявить о своем намерении получить доступ к библиотеке пользователя, сети или другим устройствам в файле манифеста.

Эти разрешения спрашивается у пользователя и может включаться или выключаться в панели настроек приложения.

Для приложений могут быть указаны десять областей доступа:

- internetClient (интернет-клиент)

- internetClientServer (интернет-клиент-сервер)

- privateNetworkClientServer (сервер частной сети клиента)

- documentsLibrary (библиотека документов)

- picturesLibrary (библиотека изображений)

- videosLibrary (библиотека видео)

- musicLibrary (библиотека музыки)

- enterpriseAuthentication (аутентификация предприятия)

- sharedUserCertificates (общие сертификаты пользователей)

- removableStorage (съемные хранилища).

В бизнес-среде разрешение аутентификации предприятия позволяет приложениям учитывать вошедшие в систему компании учетные данные пользователя, так что приложения могут получить доступ к специальным функции, таким как Azure.

Более защищенный режим IE.

Изолированные среды Windows Vista в Windows 8 были улучшены более защищенным режимом Enhanced Protected Mode (EPM). Каждая вкладка браузера, в настольной версии Internet Explorer, работает в собственной изолированной среде (IE приложение уже работает в защищенном режиме). EPM использует преимущества новых функций безопасности, таких как распределение адресного пространства.

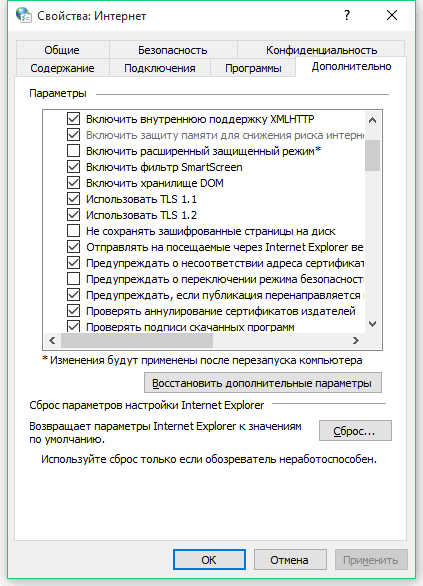

По умолчанию EPM отключена, хотя может быть принудительно активирована в политике безопасности групп. Она отключена не просто так, существуют некоторые обстоятельства, в которых эта функция может вызвать проблемы совместимости с сайтами интрасети компании. Активировать эту функцию можно в панели управления, раздел «Свойства браузера».

Дополнительная защита от уязвимости.

Этот защищенный режим включает в себя новые функции безопасности, включая адресное пространство (ASLR), которое располагает системные библиотеки в ОС случайным образом, что затрудняет атаки вредоносных программ. Хотя впервые это средство применилось в Vista, в Windows 8 оно было улучшено, включением рандомизации локаций DLL (Dynamic Link Library), которые ранее не были совместим с функцией ASLR.

Технология Intel Secure Key является генератором случайных чисел, который, опираясь на системных часах, обеспечивает повышенную безопасность. Эта технология работает путем рандомизации некоторых функции выделенной низкоуровневой памяти, которая, в свою очередь, рандомизирует адреса для системных библиотек и приложений, в том числе настольных программ win32.

Кроме того, ядро операционной системы Windows 8, работает в своей собственной неисполняемой, защищенной области памяти, песочнице, что усложняет атаку на него. Режим Supervisor Mode Execution Prevention (SMEP), который был введен в процессоры Ivy Bridge Core (Intel), еще больше увеличивает эту безопасность, затрудняя использование вредоносным ПО любых, существующих в ядре ошибок. А точнее, не позволяет ядру выполнить находящийся в памяти вредоносный код.

SmartScreen.

Проверка целостности веб-сайтов не является чем-то новым для браузеров, но в Windows 8, она впервые встроена в ОС. SmartScreen не только проверяет веб-сайты, используя белый и черный списки корпорации Майкрософт и других компаний, но также и загруженные файлы, и приложения.

Этот очень эффективный метод защиты ПК от вредоносных программ, по умолчанию, перед тем как открыть или запустить подозрительный пакет, требует разрешения на уровне администратора.

Безопасная загрузка системы.

Одна из самых обсуждаемых функций безопасности, появившихся в Windows 8, была безопасная загрузка. Это система, построенная на протоколах EFI, проверяет целостность загрузочных файлов операционной системы, таким образом, предотвращая внедрение и выполнение вредоносных программ в область загрузки ОС.

Безопасная загрузка приобрела известность в Windows 8, и это стало основным требованием для всех, распространяющих новые компьютеры, производителей оригинального оборудования (OEM), однако, не поддерживается операционными системами GNU/Linux.

Безопасная загрузка может быть отключена в системе EFI компьютера, хотя не все производители поддерживают выключения этой функции, что делает невозможной двойную загрузку на некоторых системах без цифровой подписи ОС.

При установке ОС Windows, система создает ключ проверки подлинности, который, во время загрузки, используется для проверки целостности ОС. Вредоносным программам и руткитам, которые пытаются изменить загрузчик системы, для своей работы, потребуется изменять ключ аутентификации. Однако, этот ключ, хранится в соответствии с системой EFI и не может быть изменен.

Дополнительная функция, введенная Microsoft для поддержания безопасности загрузки системы называется Early Launch Anti-Malware (ELAM). Она позволяет запускать совместимые комплекты безопасности в начале загрузки Windows, поэтому обеспечивает защиту от вредоносных программ на протяжении загрузки, а не борется с инфекцией уже запущенной зараженной ОС.

Примечание. Узнать настроена ли безопасная загрузка и запущена ли она для вашей установленной копии Windows, вы можете, открыв окно PowerShell с правами администратора и введя команду confirm-SecureBootUEFI.

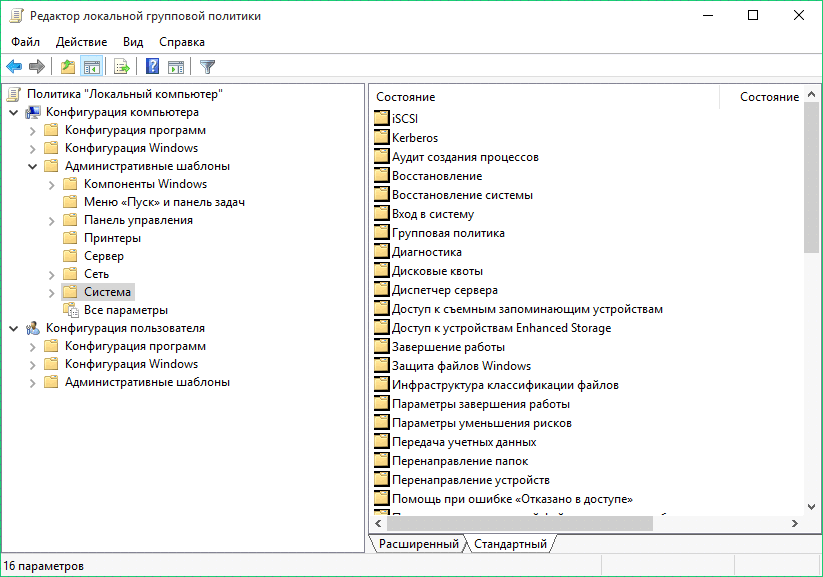

Сначала Windows 8 загружает свой драйвер ELAM, который, во время загрузки, запускает антивирусное программное обеспечение, еще до последующей инициализации других драйверов. ELAM по умолчанию, не настроен, но может быть активирован в групповой политике, конфигурация компьютера - административные шаблоны – система - Early Launch Anti-Malware.

Если Ваш ПК оснащен чипом TPM, он имеет новую систему MeasuredBoot, которая была введена для того, чтобы позволить продавцам антивирусного программного обеспечения проверять состояние ПК с помощью файла системного журнала, сохраненного на самом чипе TPM.

Этот журнал может использоваться для проверки целостности драйверов и компонентов Windows, до загрузки антивируса. После загрузки системы, антивирусное программное обеспечение, может проверить файл журнала на изменение каких-либо файлов или компонентов.

Двухфакторная аутентификация в ОС.

Подавляющее большинство компьютерных взломов приходится на получение логинов и паролей пользователей, которые, слишком охотно предоставляются всем, кому угодно, по телефону, людям, представившимся как техническая поддержка, или письмом, отправленным «сотруднику банка».

Очевидно, что это недостаток должен был быть исключен, и сильные пароли в одиночку с этим не справятся. Windows 10 организует двухфакторную аутентификацию прямо в ОС, и предлагает несколько способов ее использования. Проверка подлинности с помощью смарт-карт используется уже много лет, но Windows 10 пошла еще дальше, и укрепив свою биометрическую поддержку, позволяет ПК требовать доступ к отпечаткам пальцев или другим уникальным данным.

Еще более лучший вариант, способность использования другого устройства Windows, например, смартфона, который может действовать как устройство двухфакторной аутентификации по Bluetooth или Wi-Fi. Эта особенность означает, что вору для того, чтобы получить доступ к ПК, надо украсть оба устройства, ноутбук и телефон, и дополнительно еще ввести код снятия блокировки телефона.

Пользователю, выходящему из своего офиса на обед, больше не придется беспокоиться о безопасности своего ПК за время его отсутствия. Удаление телефона из зоны действия ПК автоматически вызывает блокировку ПК.

Эта новая функция двухфакторной аутентификации Windows 10, также поддерживает Azure и Active Directory.

Защита User Access Token.

Как бы то ни было. даже система двухфакторной аутентификации может быть нарушена, если вор в состоянии получить User Access Token. В Windows 10 Microsoft хранит опасные контейнеры в UAT, построенной на технологии Hyper-V.

Эта новая мера безопасности препятствует извлечению данных из UAT, даже если само ядро Windows атаковано вредоносным программным обеспечением.

Сквозное шифрование Windows 10.

Слабым местом в безопасности бизнеса всегда являлась передача данных или файлов в сети или подключение к Интернету, как под защитой VPN, так и нет. В Windows 10 корпорация Майкрософт добавило сквозное шифрование для корпоративных приложений, данных, электронной почты и веб-трафика.

Данные, для защиты с помощью этого метода, можно указать в корпоративной политике безопасности, и оно включает в себя полное покрытие всей передачи данных, если вы хотите включить эту функцию.

Шифрование происходит легко и прозрачно, незаметно для пользователя. Эта функция также распространяется на, работающие под Windows 10, смартфоны.

Предприятия могут настроить этот шифрование таким образом, что оно происходит автоматически для всего сетевого трафика.

Защита приложений.

Кроме того, предприятия имеют возможность определить, какие приложения могут и должны иметь доступ к корпоративным данным. Используя элементы управления и политики безопасности группы, можно сделать так, чтобы только одобренные приложения могли иметь доступ к данным компании с помощью соединений VPN.

Эта функция распространяется как на рабочем столе (win32), так и на универсальных приложениях, так что вы можете быть уверены, что ваши данные защищены и находятся в безопасности.

Кроме того, политика BYOD позволяет системным администраторам указать, что только доверенные приложения могут быть установлены на имеющих доступ к данным компании устройствах. Это опять же включает win32 и универсальные приложения.

Не может быть никаких сомнений, что улучшения безопасности в новой ОС Windows 10 представляют большой скачок вперед.

Наличие операционной системы, где все коммуникации зашифрованы по умолчанию, и где в качестве устройства двухфакторной аутентификации используется телефон или биометрическое устройство, успокоит многих ИТ-специалистов.

Добавьте к этому дополнительную песочницу для ОС и приложений и более строгий контроль за BYOD, теперь ПК с ОС Windows 10 представляет серьезную проблему для любого кибер-преступника или распространителя вредоносных программ.