Идентификаторы Windows Server 2016

Теперь давайте рассмотрим некоторые другие элементы, которые идут рука об руку с безопасностью - улучшения в стеке идентификаторов Windows Server 2016.

Содержание:

Идентификаторы Windows Server 2016

Microsoft в этом релизе сосредоточилась на улучшении трёх основных областей:

- Privileged Access Management

- Azure Active Directory Join

- Microsoft Passport

Давайте, чтобы объяснить новые внедрённые в платформу вещи, рассмотрим каждую из этих тем чуть глубже.

Privileged Access Management

Мир кибер-угроз с каждым днём усложняется, и поскольку в большинстве случаев эта угроза невидимая, для смягчения любой вероятной возможности, нам необходимо думать о безопасности на разных уровнях. Для облегчения общих угроз кражи учётных данных, таких как pass-the-hash, spishing phishing и т. д., был введён PAM. PAM требует развёртывания Microsoft Identify Manager (MIM).

Подробнее. Для получения информации о внедрении и развёртывании MIM перейдите на .

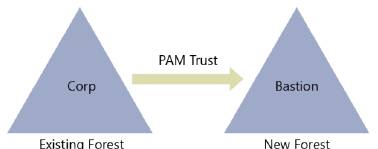

Хотелось бы верить, что большинство сред Active Directory полностью очищены от злонамеренной деятельности, но на самом деле быть в этом на 100 процентов уверенными мы не можем. По этой причине одна из первых вещей, что реализует PAM - это новый бастион областей, в которых он может гарантировать, что свободен от злонамеренной деятельности. Существует особый тип доверия, называемый PAM Trust. Эта бастионная область, во время первоначального развёртывания, обеспечивается MIM. На рисунке ниже показана базовая концепция новой области и установленного доверительного управления PAM.

Новая бастионная область и PAM Trust в PAM

PAM предоставляет возможность изолировать использование привилегированных учётных записей, сохраняя их в этой бастионной области и затрудняя для злоумышленников получение привилегированного доступа. MIM используется для предоставления пользователям возможности, по мере необходимости, безопасно запрашивать и получать административные привилегии. После «одобрения» рабочими процессами MIM, в бастионной области предусмотрен теневой принцип безопасности. Эти теневые принципы безопасности «связаны» ссылкой, которая хранится в атрибуте Active Directory, и по существу указывает на идентификатор SID привилегированной группы исходной области.

Пользователи могут запрашивать привилегированный доступ следующими способами:

- MIM Services Web API

- REST Endpoint

- Windows PowerShell (с помощью командлета New-PAMRequest)

Эти простые методы обеспечения дальнейшего контроля над общим процессом могут быть интегрированы в другие инструменты, такие как автоматические рабочие книги и системы продажи билетов.

Ранее мы упомянули концепции и технологии JIT и JEA, PAM способ реализации это концепции для вашей среды. Подобно JIT и JEA, PAM предоставляет временные привилегии для учётной записи запроса и, конечно же, связывает её с привилегированной группой, которая имеет необходимые для выполнения задачи разрешения.

А также, чтобы гарантировать минимальное значение Time-to-Live (TTL), вы можете настроить срок службы Kerberos. Таким образом, если вы входите в систему и получаете билет Kerberos, срок его службы будет привязан к времени, оставшемуся от того общего количества, на которое PAM предоставил вам доступ к привилегированной группе.

PAM, для обеспечения более глубокого понимания того, кто запрашивал доступ, какой тип доступа был фактически предоставлен, и, что более важно, какие действия выполнял этот человек во время назначения привилегированного доступа, имеет множество новых функций мониторинга.

Вы можете просмотреть эту информацию в MIM или в средстве просмотра событий, или, если вы уже подготовили System Center Operations Manager 2012 и используете Audit Collection Services, вы можете создать визуализацию информации. Другие сторонние инструменты и Operations Management Suite (OMS) также смогут в будущем визуализировать информацию.

Azure Active Directory Join

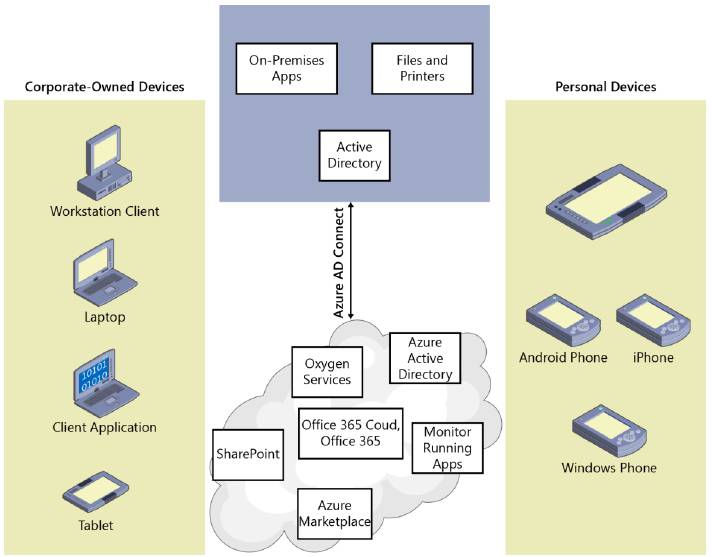

Когда предприятия начинают работать с облаком, а сама работа становится мобильной, управление имуществом, которое редко затрагивает корпоративную сеть, может стать затруднительным. Существует множество других возникающих проблем, например, как предоставить доступ к организационным ресурсам на некорпоративном устройстве. Независимо от сложности задач Azure Active Directory (AD Azure), Domain Join — ещё одна особенность Windows Server 2016, позволяющая повысить общий опыт идентификации и предоставления новых возможностей как для корпоративных, так и для персональных устройств. Следующий рисунок демонстрирует возможности Azure AD Join.

Azure AD Join

Вот некоторые из преимуществ, которые сегодня доступны в Azure AD:

- Наличие современных параметров

На любом подключённом к домену Windows или присоединённом к Azure AD Tenant устройстве, теперь вы можете получить доступ к настройкам корпоративных учётных данных, таким как:

- Роуминг или персонализация, параметры доступности и учётные данные

- Бэкап и восстановление

- Доступ к Магазину Windows с корпоративными учётными данными

- Живые плитки и уведомления

- Доступ к организационным ресурсам

На любом устройстве, которое не может быть подключена к домену традиционно. Теперь можно предоставить доступ к корпоративным ресурсам.

- Единый вход (SSO)

Обеспечивает возможность единого входа в Microsoft Office 365, внутренние ресурсы, решения Software as a Service (SaaS) и так далее.

- Оборудование Bring Your Own Device (BYOD)

На персональных устройствах, где необходимо получить доступ к корпоративным ресурсам, теперь можно указать рабочую учётную запись, с которой получить доступ к этим ресурсам и использовать новые технологии, такие как Conditional Access.

- Интеграция MDM

Предоставляет возможность сценарию BYOD, с помощью Mobile Device Management (MDM), например Microsoft Intune, стать корпоративно управляемым ресурсом.

- Kiosk Mode для нескольких пользователей

Для того, чтобы много пользователей могло работать с одним современным приложением, вы можете настроить устройство в режиме киоска. Например, как приложение на ресепшен предприятия.

- Опыт разработчиков

Позволяет разработчикам создавать приложения, которые могут обслуживать бизнес и персональное использование в одном стеке

- Обработка образов

Для получения корпоративного образа или настройки корпоративных политик во время первого запуска, дайте контроль конечным пользователям.

Даже если всё так хорошо, почему вы вдруг должны начать использовать Azure AD Join? На самом деле, для этого может быть множество причин, что зависит от вашей организации.

Например, если ваша организация - это предоставляющая пользователям возможность использования своих собственных ноутбуков или персональных компьютеров мобильная стартап-организация, подключение к Azure AD Join, сэкономит время и силы для развёртывания корпоративной политики. Это также верно для более крупных организаций, которые хотят завоевать новые рынки и обойти трудности, имеющие место при отправке машин из корпоративного в удалённые офисы.

Другая возможность — учебные заведения и решения электронной почты, такие как те, что предлагаются облачным Office 365. Эти учреждения могут управлять своими пользователями в Azure AD, предоставлять доступ к облачной электронной почте и контролировать доступ к другим ресурсам, например, Microsoft SharePoint Online.

И наконец важно подчеркнуть не только вариации различных методов и как в них будут затронуты пользователи, но и то, что они смогут сделать. В таблице ниже перечислены некоторые из ключевых различий.

Таблица: вариации разных методов «соединения»

| Корпоративное устройство (присоединение к локальному домену) | Корпоративное устройство (присоединённое к облаку) | Персональное устройство |

| Пользователи могут войти в Windows под рабочими учётными данными (как они это делают сегодня). | Пользователи могут войти в Windows под рабочими учётными данными, которые управляются в Azure AD. Это актуально для корпоративных устройств в трёх случаях:

|

Пользователи могут войти в Windows под своими личными учётными данными Microsoft (без изменений). |

| Пользователи имеют доступ к настройкам роуминга и корпоративному хранилищу Windows. Эти службы работают с рабочими учётными записями и не требуют персональной учётной записи Microsoft. Это требует от организаций подключения их локального Active Directory к Azure AD. | Пользователи могут выполнить настройку самообслуживания. Они могут получить первый навык (FRX) в своей рабочей учётной записи, как альтернативное резервирование устройств, хотя поддерживаются оба метода. | Пользователи могут легко добавить управляемую рабочую учётную запись в Active Directory или Azure AD. |

| Пользователи SSO имеют возможность с рабочего стола, работать с приложениями, веб-сайтами и ресурсами, включая как локальные ресурсы, так и облачные приложения, использующие для аутентификации Azure AD. | Устройства автоматически регистрируются в директории предприятия (Azure AD) и в управлении мобильными устройствами. (Функция Azure AD Premium). | Пользователи SSO могут использовать приложения и веб-сайты/ресурсы под этой учётной записью. |

| Пользователи, для доступа к своим личным изображениям и файлам, не затрагивая данные предприятия, могут добавлять свои личные учётные записи Microsoft. (Настройки роуминга продолжают работать со своими рабочими учётными записями.) Учётная запись Microsoft делает SSO возможным и больше не требует настроек роуминга. | Пользователи могут сбросить пароль самообслуживания (SSPR) на winlogon, то есть, они могут сбросить забытый пароль. (Функция Azure AD Premium). | Пользователи имеют доступ к корпоративному хранилищу Windows, и могут приобретать и использовать бизнес-приложения на своих персональных устройствах. |