Сети в Windows Server 2016

По мере эволюции программно определяемых ЦОД (SDDCs), традиционные сетевые методы, такие как виртуальные локальные сети (VLAN) становятся трудно управляемыми и поддерживаемыми.

Требования к централизованному управлению и контролю сетевого ландшафта непосредственно из программного обеспечения, для динамического создания необходимого и когда это необходимо, являются ключевой частью этой развивающейся концепции. Внедрённая в Windows Server 2012 R2 программно-ориентированная сеть (SDN) развилась, чтобы стать более последовательной Azure.

В этом цикле статей мы будем рассматривать следующие области:

- Виртуализация сети

- Сетевой контроллер

- Служба удалённого доступа Remote Access Service (RAS) многопользовательский пограничный шлюз протокола (BGP) маршрутизатор

- Программная подсистема балансировки нагрузки

- Брандмауэр ЦОД

- Приложения Windows прокси Windows Application Proxy (WAP)

Виртуализация сети

Для управляющих ИТ-инфраструктурой ИТ-специалистов, эффективность использования аппаратных ресурсов - важный фактор в принятии решений. В последнее десятилетие эта идея способствовала внедрению виртуализации в основное предприятие и достижению эффективности использования одного узла для множества различных подходов к работе.

Использование сети, имеет некоторые ограничения в стеке, например максимум 4096 VLAN. Несмотря на то, что это большое число, в некоторых сегментах промышленности (например, поставщики услуг), оно набирается быстро. В этих случаях, решением могут быть виртуальные сети. Однако это не единственный случай в сетевых решениях, где интересна виртуализация.

Возьмём, к примеру, расширяющуюся за счёт покупки других, компанию. В этом случае, компания может приобрести другие компании, в которых IP пространства перекрывают план сети предприятия или его схему. Что делать, если приобретённые компании имеют лицензионные соглашения, которые связаны с IP-адресами на серверах и эти соглашения тяжело расторгнуть или оригинальной компании больше не существует?

В любом случае, виртуализация сети обеспечивает основу для достижения SDN решений центров обработки данных.

Виртуализация сети

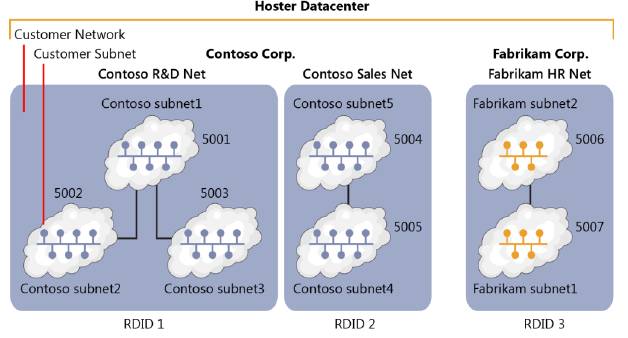

Этот рисунок иллюстрирует некоторые ключевые концепции. Во-первых, маршрутизации домена ID, или RDID. Вы также можете рассматривать это как виртуальную сеть, например, в Azure. Каждая виртуальная сеть изолирована, это означает, что только подсети внутри этой виртуальной сети могут взаимодействовать друг с другом.

Поскольку виртуальная сеть - это уровень 3 (т. е. IP), она упрощает выделение трафика между дифферентными сетями. Изоляция выполняется с помощью Network Virtualization Generic Route Encapsulation ID (NVGRE ID) или Virtual Extensible Local Area Network (VXLAN) сетевого идентификатора (VNI).

В каждом домене маршрутизации мы можем иметь несколько виртуальных подсетей (VSID), и они имеют возможность связываться друг с другом. На верхнем рисунке RDID 1 имеет три подсети, каждая из которых имеет разные VSID. Если VSID 5001 хочет связываться с VSID 5002, это можно сделать в пределах виртуального коммутатора через Layer 2.

Когда пакет проходит через коммутатор, он становится инкапсулированным и применяются сопоставления (заголовок инкапсуляции), а затем он отправляется на целевой порт Hyper-V или целевой коммутатор. Подводя итог, если трафик имеет тот же RDID, он может быть переадресован между VSID. Если RDID отличаются друг от друга, вам необходимо использовать шлюз.

Для сетевых администраторов, которые используют такие концепции, как Address Resolution Protoco (ARP), адреса Media Access Control (MAC) и широковещательный домен, эти концепции все ещё применяются, но теперь попадают в определённые бакеты.

Например если мы возьмём VSID 5001, он может считаться широковещательным доменом или VLAN. Теперь если две машины в VSID 5001 хотят взаимодействовать друг с другом, они, через запрос ARP для коммутатора Hyper-V, ищут MAC адрес. Коммутатор Hyper-V имеет порт для каждого сетевого адаптера на виртуальной машине Hyper-V, и мы знаем, что каждый сетевой адаптер имеет MAC-адрес.

Коммутатор Hyper-V сохранит таблицу поиска или ARP таблицу этих записей, чтобы, если появился запрос ARP, он знал, в какой пункт назначения будет переключен трафик. Если запись не существует, он будет генерировать широковещательный ARP в попытке найти какие порты имеет компьютер, на который он хочет отправить трафик. Эта подсеть или VSID также будет иметь выделенную ему IP-подсеть, например 192.168.0.0/24, которая может быть подмножеством виртуального распределения сети 192.168.0.0/16.

Виртуализация сети Hyper-V на одном узле - относительно простая концепция. Однако, если вы используете несколько хостов, которые охватывают центр обработки данных, и вы хотите соблюдать для изолированных сетей и подсетей RDID и VSID, тема становится немного более сложной, и вам придётся применить некоторые концепции адресного пространства.

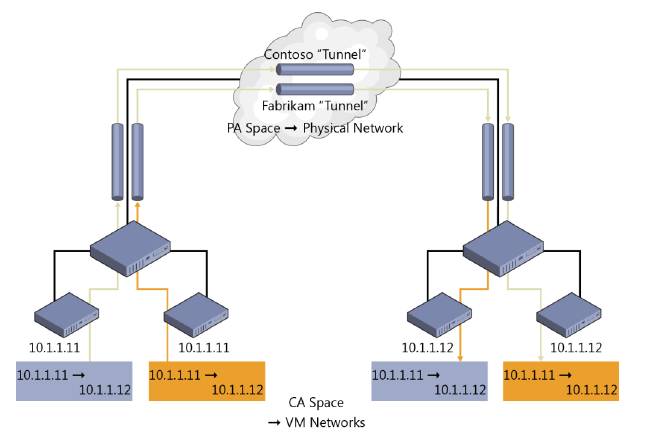

Рисунок ниже показывает основные концепции, в которых есть несколько перекрывающих друг друга подсетей.

Концепции адресного пространства

Если бы мы не изолировали эти подсети, у нас были бы большие проблемы в сетях, и все, конечно, не работало бы должным образом. Однако, поскольку виртуализация сети изолирует пространства IP-адресов, они могут легко сосуществовать в той же физической сети. Сначала возьмите синюю сеть на рисунке или жёлтую сеть. Эти адресные пространства обозначают Customer Address Space (CA).

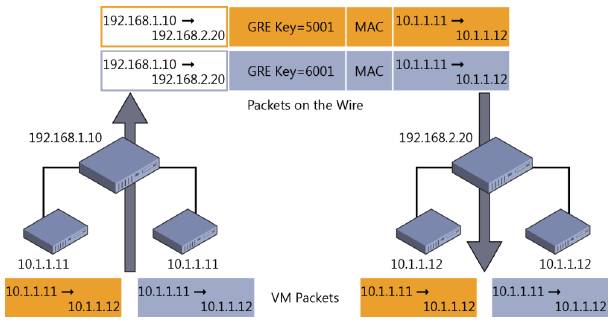

Для того чтобы компьютеры взаимодействовали между собой в физической сети, они должны быть инкапсулированы через общую IP-подсеть. Эта соединяющая компьютеры общая подсеть, называется Provider Address (PA) Space. По существу, что происходит - CA Space сопоставляется с IP-адресом в пространстве PA, и когда виртуальные машины, выделенные для пространства CA, хотят обмениваться данными между узлами, они делают это через свой отображаемый IP-адрес в пространстве PA.

Как происходит это сопоставление зависит от используемого вами типа технологии. В сети виртуализации можно использовать VXLAN или NVGRE

Ниже приведена выдержка из Technet (), в которой подробно описаны VXLAN и NVGRE:

Протокол Virtual eXtensible Local Area Network (VXLAN) (RFC 7348) широко используется на рынке и поддерживается такими поставщиками, как Cisco, Brocade, Arista, Dell, HP и другие. Протокол VXLAN, в качестве транспортировки, использует UDP. Порт назначения UDP, назначенный IANA для VXLAN - 4789, а исходный порт UDP должен быть хешем информации из внутреннего пакета, который будет использоваться для распространения ECMP. После заголовка UDP к пакету добавляется содержащий зарезервированное 4-байтовое поле заголовок VXLAN, за которым следует 3-байтовое поле для сетевого идентификатора VXLAN (VNI) - VSID, дальше другое зарезервированное 1-байтовое поле. После заголовка VXLAN добавляется исходный кадр CA L2 (без CA Ethernet фрейма FCS).

NVGRE используется как часть заголовка туннеля. В NVGRE, пакет виртуальной машины инкапсулируется в другой пакет. Заголовок этого нового пакета имеет соответствующий источник и назначения IP-адреса PA в дополнение к VSID, который хранится в поле "Ключ" заголовка GRE.