BitLocker шифрование и безопасные пароли

Одно из основных направлений современной вычислительной техники - мобильность устройств. Что отлично подходит для многих задач, но в этом есть и существенный недостаток - увеличение числа оставленных в поезде, украденных или случайно уроненных и повреждённых устройств. За 2013 год в одной только Великобритании их было украдено или потеряно более 880000.

Большинство из потерянных или украденных устройств, потом были перепроданы на чёрном рынке ничего не подозревающим (или нет) покупателям и устройство получило вторую жизнь. Некоторые случаи воровства гораздо серьёзнее, устройства были украдены на заказ, для получения доступа к корпоративной сети или содержащимся на них данным.

Большинство владельцев ноутбуков полностью полагается на введённую в компьютер комбинацию из имени пользователя/пароля, предполагая, что это достаточная защита от несанкционированного доступа к корпоративным данным или (для домашних пользователей) личной информации. Этот процесс для защиты аутентификации использует протокол NTLM и считается отличным, проверенным методом безопасности. Но это не всегда так.

Содержание:

BitLocker шифрование

Большинство пользователей не знают (а узнав испытывают настоящий шок), что простое извлечение жёсткого диска из украденного, потерянного или повреждённого ноутбука и подключение его к другому компьютеру позволяет любому пользователю с правами администратора на локальном компьютере, прочесть и извлечь всю содержащуюся на жёстком диске информацию, без каких-либо специальных навыков, инструментов или паролей, полностью минуя встроенные системы безопасности Windows.

Программное обеспечение от сторонних производителей, для шифрования диска и защиты его от этого метода доступа к данным, применяется уже много лет. В Microsoft инструмент BitLocker Drive Encryption появился ещё в Windows Vista, что позволило пользователям и предприятиям, полностью шифровать жёсткий диск своих ПК, тем самым предотвращая несанкционированный доступ к данным, даже если диск потерян и подвергся только что изложенному процессу. BitLocker основывается на технологии шифрования, которая работает «под капотом» Windows, и гарантирует, что устройство в безопасности.

И тем не менее, несмотря на доступность BitLocker и других подобных инструментов, только незначительная часть устройств зашифрована своими владельцами. В Windows, 8.1 и более поздних версиях ОС, Microsoft дала возможность BitLocker шифрования на всех поставляемых OEM устройствах по умолчанию. После того, как новый владелец вошёл на своё устройство с помощью учётной записи Microsoft, шифрование BitLocker завершено, и ключи восстановления BitLocker автоматически сохраняются в собственном OneDrive хранилище (ранее известном как SkyDrive), которое доступно по подписке на страница .

BitLocker чрезвычайно эффективный способ защиты устройств Windows. Он шифрует все ключевые файлы компьютера, включая операционную систему, реестр, спящий режим, файлы подкачки, все пользовательские данные, информационные программы и настройки.

Ключ требуемый BitLocker для предоставления доступа к данным, хранится в специальном микрочипе на материнской плате устройства, и называется Trusted Platform Module (TPM) чип. ТРМ чипы ещё лет пять назад были довольно редки, но теперь они стали обычным делом и применяются как часть официального программного обеспечения для сертификации аппаратных средств. Большинство доступных сегодня систем поддерживают 1,2 или 2 версии TPM.

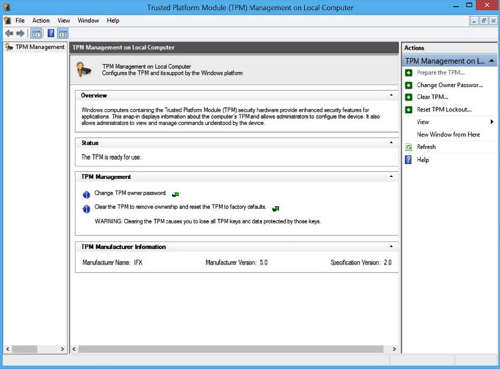

TPM — это аппаратное устройство, которое BitLocker использует для безопасного хранения 128-битных ключей шифрования AES. Вы можете посмотреть, имеет ли ваше устройство чип TPM и проверить номер его версии с помощью инструмента администрирования TPM на панели управления.

Как определить, есть ли на вашем компьютере TPM чип:

- Откройте панель управления, выберите «Система и безопасность» и нажмите кнопку «Шифрование диска BitLocker».

- Нажмите «Администрирование ТРМ».

- Появится консоль управления TPM на локальном компьютере (MMC).

- Обратите внимание на сообщение в центре MMC.

- Если ПК не имеет TPM, отображается сообщение «Совместимый модуль TPM не найден».

Но BitLocker можно включить и на устройствах без чипа TPM, а разблокирование этих устройств потребует от пользователя ввести ключ разблокировки, или предоставить содержащий ключ USB носитель.

В этом случае, даже если диск извлечён из устройства, вор получить какие-либо данные не сможет, так как зашифрованный BitLocker носитель должен быть разблокирован с помощью чипа TPM (или ключа). В противном случае привод остаётся полностью зашифрованным.

Если украденное устройство может загружаться, данные по-прежнему остаются защищёнными нормальной авторизацией Windows, имя пользователя/пароль, которая тоже вполне безопасна.

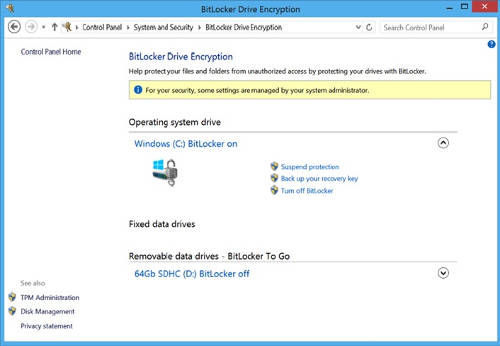

Если вы используете современную операционную систему, увидеть, имеет ли ваше устройство чип TPM и BitLocker шифрование, вы можете с помощью элемента панели управления BitLocker Drive Encryption в секции система и безопасность.

Корпоративными средами Windows 8 Pro и Windows 8 Enterprise Edition, можно управлять с помощью групповой политики, а ключи восстановления BitLocker централизовать в доменных службах Active Directory, используя для этого инструмент администрирования и мониторинга Microsoft BitLocker (MBAM).

MBAM позволяет следующие задачи управления:

- Развёртывание и восстановление ключей шифрования

- Централизованный контроль и учёт

- Инициализация зашифрованных дисков

- Поддержка зашифрованных дисков, в том числе возможность пользователю восстановить свои ключи

- Обеспечение соблюдения организационных политик BitLocker.

Шифрование диска BitLocker может быть установлено на различных версиях Windows.

| Версия Windows | Издание | Шифрование |

| Windows Vista | Ultimate и Enterprise | Допускается шифрование только системного диска |

| Windows 7 | Ultimate и Enterprise | Полное управление GPO, позволяет шифровать все диски |

| Windows 8 | Pro и Enterprise | Полное управление GPO, позволяет шифровать все диски |

| Windows RT | RT | Шифрование устройства с помощью шифрования BitLocker |

| Windows 8.1 | Все | Шифрование устройства с помощью шифрования BitLocker. Нет возможности управления (только вкл/выкл) |

| Windows 8.1 | Pro и Enterprise | Полное управление GPO, позволяет шифровать все диски |

С помощью функции BitLocker To Go, BitLocker может быть развёрнут и для защиты съёмных носителей, SDHC карты, USB жёсткие диски и флэш-накопители. Предприятия имеют возможность разрешить или запретить пользователям сохранять свои данные на внешние не шифрованные BitLocker накопители, с помощью доступных объектов групповой политики.

Внимание. Если вы хотите для защиты жёсткого диска на компьютере без TPM использовать BitLocker, необходимо при настройке политики запуска в GPO включить параметр «Требовать дополнительную проверку подлинности», а затем здесь же нажать кнопку «Разрешить использование BitLocker без совместимого TPM».

Надеемся, что вы оценили функцию BitLocker Drive Encryption и поняли, что это ценная оборонительная стратегия для защиты данных от кражи. BitLocker шифрует целые тома жёсткого диска, что делает их непригодными для использования, если привод не разблокирован с помощью этой же технологии, тем самым сводя к минимуму риск взлома информации на потерянных или украденных компьютерах.

Безопасность паролей

Пароли были основой безопасности компьютерной системы в течение нескольких десятилетий, и хотя протоколы за это время улучшились, концепция осталась прежней: пользователь для получения доступа к компьютеру, использует имя пользователя и пароль.

Ниже мы рассмотрим бесплатный инструмент от Microsoft, который позволяет пользователям и администраторам установить уровень безопасности для своих машин, а также выделить уязвимые места и зоны для беспокойства. Инструмент, в поисках связанных с безопасностью проблем, сканирует локальный компьютер (или даже целую сеть ПК) и отображает результат в удобном для чтения и понимания отчёте.

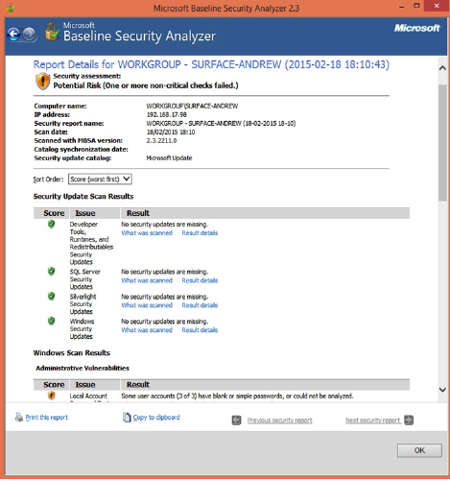

Этот инструмент называется Microsoft Baseline Security Analyzer (MBSA) и может быть загружен с microsoft.com/en-gb/download/details.aspx?id=7558~~pobj. Почему мы о нём говорим? Потому что он, в том числе, сканирует систему и сообщает о существовании слабых паролей и совсем не имеющих пароля учётных записей.

Инструмент доступен для скачивания уже более 10 лет, но, как ни странно, редко кто им пользуется. Скачайте MBSA и следуя инструкциям мастера выполните анализ безопасности своего компьютера. Пример отчёта показан на рисунке ниже.

MBSA будет проверять следующие моменты:

- Основные уязвимости

- Пропущенные патчи обновления Windows

- Уязвимости Microsoft SQL Server

- Уязвимости Internet Information Server (IIS)

- Основные параметры безопасности и слабые стороны

- Слабые пароли

- Аккаунты без пароля

- Состояние встроенной учётной записи гостя.

Внимание. Из-за характера сканирования, MBSA требует административных прав. Вы также можете использовать MBSA для выполнения сканирования на серверах.

Мы особенно заинтересованы в поиске слабых или несуществующих паролей в системах. Чтобы пароли были эффективными, они должны быть сильными и меняться на регулярной основе, например, каждые 60 дней. Определение сильного пароля в политике безопасности Microsoft выглядит следующим образом:

- Не содержит в имени учётной записи пользователя и полном имени пользователя два одинаковых последовательных символа

- Имеет не менее шести символов в длину

- Содержит символы трёх из четырёх следующих категорий:

- Заглавные буквы английского алфавита (от А до Z)

- Строчные буквы английского алфавита (а до z)

- Цифры (от 0 до 9)

- Неалфавитные символы (например,!, $, #,%)

Требования к сложности применяются, когда пароли изменяются или создаются.

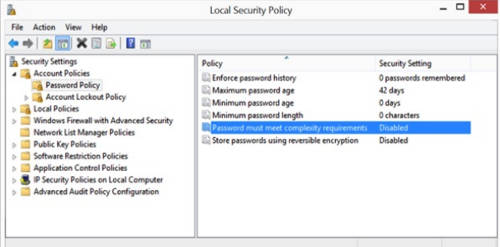

Политика паролей может быть установлена с помощью GPO или на локальном компьютере с помощью редактора локальной групповой политики. Чтобы открыть редактор локальной групповой политики, введите на стартовом экране Windows 8 или 8.1 secpol.msc, в Windows 7 в окно поиска меню Пуск, и нажмите Enter. Появится MMC.

Эти требования к сложности вынуждают пользователей иметь сильные пароли, которые, даже с помощью автоматизированных средств, значительно труднее взломать. Там, где пользователи вынуждены регулярно менять свои пароли, им можно посоветовать, для создания длинных паролей использовать ключевые фразы, которые легче запомнить.

Обеспечение эффективной и надёжной безопасности ПК - наилучший способ обезопасить реестр от атак вредоносных программ, хакеров или просто посторонних людей. Безопасность в наши дни многослойна.