Как защититься от атак с помощью Brute Force через протокол RDP

Наиболее оптимальной методикой защиты от данных атак является их предупреждениес помощью Brute Force. Но если хакеру уже удалось получить доступ к системе, то справиться с устранением последствий будет весьма проблематично. Для предотвращения успешной атаки, необходимо придерживаться ряда правил.

Содержание:

Brute Force

Серьёзно относитесь к паролям и имени пользователя

Целью атак является поиск наиболее распространённых комбинаций. Как правило, имя пользователя устанавливается по умолчанию – «Администратор». Это облегчает «работу» злоумышленникам, поскольку в этом случае им остаётся вычислить пароль. Поэтому необходимо поменять его на какое-нибудь оригинальное и сложное имя.

Аналогично следует поступить и с паролем. Он в обязательном порядке должен содержать буквы различного регистра и всевозможные символы. Чем длиннее пароль, тем он надёжнее.

Настройка политики блокировки учётной записи

На вычисление пароля хакерам приходится тратить кучу времени, делая множество попыток. Для замедления атаки можно изменить параметры этой политики. Можно поступить таким образом, чтобы после 3-5 неудачных попыток пользователь автоматически блокировался.

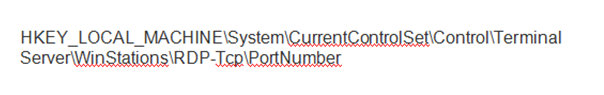

Редактирование порта RDP

При осуществлении сканирования интернета киберзлоумышленники часто ищут подключения посредством стандартного порта RDP. Обычно это ТСР 3389. Его можно поменять, спрятав тем самым удалённое соединение RDP. Для этого просто воспользуйтесь имеющимся в составе ОС редактором реестра. Отредактировать необходимо эту ветку:

При этом помните, что малейшее неверное действие при осуществлении редактирования способно привести к потере системой работоспособности и ряду иных серьёзных неприятностей. Если не уверены в том, что сможете всё выполнить должным образом, то не стоит и начинать. Разумнее будет обратиться к специалисту.

Абсолютную защиту от взломов сокрытие порта, таким образом, не даст. Современным сканерам под силу проверить как ТСР 3389, так и прочие порты RDP. Но это существенно повысит уровень безопасности компьютерной сети.

Установка ограничения на удалённый доступ

Зайти в ОС посредством RDP-протокола может кто угодно, у кого имеется уровень доступа «Администратор». Как правило, в корпоративной компьютерной сети данные привилегии нужны далеко не всем. Большинству сотрудников для выполнения их профессиональных обязанностей они не требуются. Чтобы улучшить безопасность требуется настроить систему так, чтобы данным правом доступа обладали лишь те работники, которые реально нуждаются в нём.

Настройка RDP шлюза

Посредством данного инструмента можно существенно улучшить качество сетевого управления. Просто замените удалённый пользовательский доступ на РРР-протокол. Это позволит определять тип идентификации юзеров и кто из них к чему может иметь доступ.

С особым вниманием отнеситесь к делу подбора ПО для гарантирования защиты компьютерной сети от злоумышленников. В настоящее время можно без особых усилий отыскать массу всевозможных антивирусов и брандмауэров. Однако не каждому из них под силу успешно защищать от атак посредством RDP.

Современные киберзлодеи легко отключают антивирусы перед тем, как запустить вирусное ПО на ПК жертвы. Поэтому пользуйтесь продуктами от известных брендов, таких, к примеру, как ESET, Avast.