Принцип работы винлокеров.

Большинство пользователей хоть раз сталкивались с всевозможными СМС-блокерами, по крайней мере если не на своём компьютере, то у друзей или знакомых. Конечно это не вирус, но хлопот доставит не меньше. Посмотрим какие приемы используют кибер-мошенники, чтобы отобрать наши трудовые сбережения.

Где их искать в системе

Начнём с предположения, что вредоносный файл уже в системе. То есть не искушённый юзер уже скачал и обманувшись на какие-либо обещания запустил exe-файл. Первым делом он обеспечивает себе «нормальную» работу. "Нормальная” работа это автозагрузка вместе с Windows, куда он должен себя прописать.

Автозагрузка в Windows осуществляется из трёх основных мест: специальные папки автозагрузки, системный реестр и системные файлы имеющие список загружаемых программ.

Содержимое папок автозагрузки отображается в главном меню Windows, и расположено в профиле пользователя: C:\Documents and Settings\(admin или All Users или Default User)\Главное меню\ Программы\Автозагрузка\. Причём там может быть не сам исполняемый файл, а ярлык на него.

Правда вредоносные файлы редко помещаются в это место, даже неопытный пользователь увидит там "лишние” файлы и удалит их. Но, как говорится "чем чёрт не шутит” и стоит начать с этих папок.

В системных файлах имеющих список загружаемых программ следует искать: во-первых файл win.ini, секция [windows] которого содержит запись «run=запускаемая_программа»; во-вторых system.ini, секция [driver32] имеет параметр вида "название_драйвера.уникальное_имя=путь_к драйверу”. В этом месте вредоносные файлы следует поискать уже повнимательнее.

Но, без сомнений, лидер по популярности - реестр Windows.

Кроме известных любому юзеру ключей HKEY_CURRENT_USER\ Software\Microsoft\Windows\CurrentVersion\Run\ и HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\ CurrentVersion\Run\ и их аналогов для запуска RunOnce, в Windows имеется масса веток реестра, пригодных для старта программы.

К примеру, тем кто пользуется IE, в случае появления каких то левых картинок типа голых дам или посторонних сайтов следует посмотреть в этой ветке:

HKEY_CURRENT_USER\Software\ Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects\.

и

HKEY_LOCAL_MACHINE\Software\ Microsoft\Windows NT\CurrentVersion\Winlogon\ Userinit\,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\RunServices\,

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\ Winlogon\Notify\.

У этих веток реестра есть возможность запускать разные исполняемые файлы (программы, exe, dll, сервисы).

Обратите своё внимание и на ветку HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\Имя_прогаммы\ — во время запуска Имя_прогаммы запускается софт, который был указан в параметре Debugger. Более продвинутая малваре-программа в состоянии воспользоваться ассоциациями файлов в реестре. Например, вы запускаете txt-файл, а сначала стартует вредитель, который в свою очередь потом уже запустит реальный софт, работающий с этими файлами.

Вирус может попасть в память компьютера и при помощи групповых политик. У этих групп свой ключ HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\ CurrentVersion\policies\Explorer\Run, который содержит параметр с путём запускаемой программы.

Хотя стартовать попавший на комп СМС-блокер может из многих мест, просмотреть их не сложно, особенно используя специализированный софт, такой, как утилита HiJackThis.

Как вредоносное ПО защищается

Первым делом, прописавшаяся в автозагрузке вредоносная ПО, озабочивается о своей сохранности: ведь у пользователя не должно быть возможности принудительно завершить вредоносный процесс и удалить софтину из авторана. Самый простой метод - использование политики безопасности Windows.

Первым делом СМС-блокер блокирует редактор реестра и диспетчер задач. Делается это правкой двух параметров в ветке реестра HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Policies\System.

Первый — DisableRegistryTools. Присвоенное ему значение "1”, запретит запуск regedit.exe. Второй вариант - параметр DisableRegedit, искать нужно не только в HKCU-секции но и — HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\ System. Запрет запуска «Диспетчера задач» достигается параметром DisableTaskMgr в HKCU\Software\Microsoft\Windows\ CurrentVersion\Policies\System.

Бывает, что вредоносное ПО запрещает запуститься определенным программам. Делают они это используя политики безопасности. Прописанный в ключе HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\ Explorer параметр RestrictRun имеющий значение "1”, с подключенным RestrictRun, содержащим список определённых exe-файлов, разрешит пользователю запускать только находящиеся в списке программы.

Использовав параметр и ключ DisallowRun, малваре - программа создаст чёрный список запрещенных к запуску программ. И уж можно не сомневаться, что в него попадут все модные антивирусные программы. Самое противное, что и нестандартные средства тоже могут быть блокированы DisallowRun или RestrictRun.

Всё выше описанное далеко не единственный способ запретить запуск чего-либо в атакуемой системе! К примеру, возможна переассоциация запуска софта на себя. Добиваются они этого прописыванием собственного тельца в параметрах по умолчанию HKEY_CLASSES_ROOT\exefile\shell\open\command.

Другой вариант подключи HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\Image File Execution Options. К сожалению, и это не все используемые методы.

Методы влияния на пользователя

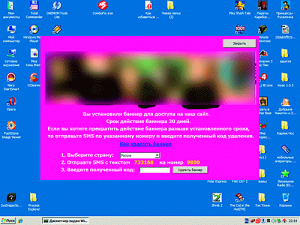

Естественно, главная задача мошенников — напугать пользователя и выманить у него побольше денег. Простейший используемый ими прием — неубиваемое окно. Его не закроешь, не свернёшь, торчит оно поверх всех других окон, а иногда даже владеет фокусом ввода.

Достигают этого эффекта пользуясь стандартными средствами Windows. А именно параметры dwExStyle и dwStyle отвечающей за создание окон API-функции CreateWindowEx.

Запрет на закрытие окна СМС-блокера обычно достигается перехватом сообщения WM_CLOSE, где удаляют стандартный код на закрытие окна в обработчике. Обработка WM_MOUSELEAVE возвращает курсор мыши в клиентскую часть окна. Чем профессиональней программист, тем больше придуманных трюков.

Открытие интернет-страницы предлагающей купить «необходимое» ПО при клике по десктопу достигается всеми забытой функцией Windows выводящей на рабочий стол какую-либо веб-страницу.

Бывают и более сложные способы. Интерфейсы WMI дают возможность вредоносному ПО отслеживать список запущенных процессов и при попытке запустить новое приложение закрыть его процесс и показать окно призывающее внести добровольный взнос. Не редко интернет-браузер пользователя не желает показывать некоторые сайты, например антивирусных компаний. Для этих целей модифицируют файл hosts, находящийся в %SystemRoot%\system32\ drivers\etc\. В этом файле содержится база доменов используемых при трансляции в адреса прописанных сетевых узлов. То есть, прописанный там yandex.ru и после пробела ip-адрес google, вынудит пользователя вместо яндекса попадать на гугл. Более популярный прием — использование прокси. Прописанный в настройках браузера ip-адресс сервера, где находится какой-нибудь Squid, заменяет обычные страницы на нужные мошенникам.

Использование hosts и прокси даёт возможность малваре-программам организовать простенький фишинг, с подменой оригинальных страниц на похожие. Подменять страницы можно и используя расширения к браузерам. Мошенник, незаметно установивший такое расширение, может управлять содержимым загруженной веб-страницы. К примеру, фрауд-антивирусы заменяют «вредные» для себя страницы в выдаче поисковиков. А чаще всего вредоносное ПО просто отключает пользователю интернет.

Заключение

В этой статье приведен не полный список всех возможных хитростей и трюков, которыми пользуются современные злоумышленники. Кодеры, решившие перейти на темную сторону, постоянно разрабатывают всё новые способы воздействия на порядочных пользователей интерета. Но, если иметь хоть небольшое представление о том, как работатет СМС-блокер, то уже можно будет с ним бороться. А чтобы борьба была почти безболезненной, настоятельно рекомендую всем, кроме установки антивирусов использовать урезанные права учетной записи, так как в Линакс и МакОс нет вирусов только потому, что там не используется рут.