XSS атака

Межсайтовый скриптинг с применением java script – наиболее популярная разновидность атак. В данном материале мы расскажем вам о том, какие неприятности вызывает использование java script и как обезопасить себя от XSS атак.

Содержание:

Что такое XSS атака и защититься от неё?

Что такое XSS атака?

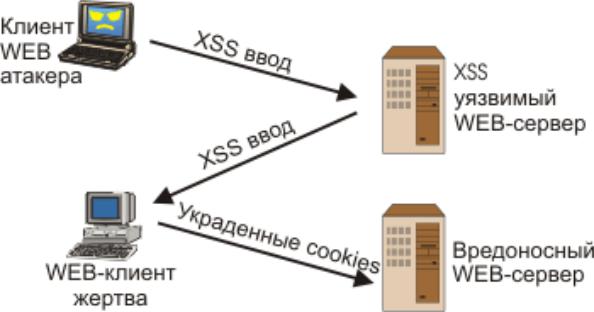

XSS – тип атак на пользователей Интернет-ресурсов, целью которых является похищение аутентификационных данных админов сайтов для получения доступа к административной части, прочих пользователей, которые имеют возможность персонального доступа к закрытым частям ресурса.

Данные атаки могут проводиться не только с целью взлома сайта, но также и для похищения:

- Учётных данных для доступа к сторонним ресурсам;

- Номеров банковских карт;

- Данных для доступа к электронным кошелькам;

- Контактных данных;

- Иных пользовательских конфиденциальных данных.

Направления атак XSS

Данный тип атак имеет два направления:

Активные – разновидность атак, когда злоумышленник пытается найти уязвимые места в фильтре Интернет-ресурса. Посредством определённой комбинации символов и тегов хакер создаёт такой запрос, который ресурс понимает и выполняет команду. После нахождения уязвимого места в системе безопасности, в запрос вкладывается вредоносный код, который, например, будет пересылать все cookie в комфортное для хакера место.

Пассивные – предполагают вмешательство субъекта атаки. Суть – заставить пользователя перейти по вредоносной ссылке для реализации вредоносного кода. Данные атаки труднореализуемы, поскольку требуют наличия у злоумышленника отличных технических знаний и хороших познаний в области психологии.

Правила безопасности

Чтобы не стать жертвой атаки XSS следует придерживаться следующих правил безопасности:

- Главное правило для разрабов – использование любого фильтра.

- Фильтровать все вложенные конструкции.

- Шифрование. При создании фильтра следует обязательно учитывать риск кодировки атак. Есть масса программ-кодировщиков, с помощью которых можно зашифровать какую угодно атаку так, что не один фильтр «не увидит» её. Так что применяйте расшифровку в фильтре до начала выполнения кода запроса.

- Применение тегов. Есть одно уязвимое место, связанное с тегами url, bb, img, имеющими множество параметров, включая lowsrc и dynsrc, содержащие javacsript. Данные теги следует фильтровать. Если не будете применять на своём ресурсе картинки, то вообще отключите их.

- Используемый фильтр должен учитывать различные варианты комбинаций символов. Чем их больше, тем лучше.

Заключение

По статистике 84% Интернет-ресурсов хорошо защищены от XSS атак. Прочие 16% не в состоянии эффективно противостоять им. Устранение этого грубого недочёта требует от владельцев сайтов дополнительных капиталовложений в безопасность, на что большинство из них не готовы. Однако ужесточение законодательства относительно повреждения, утечки и разглашения персональных данных всё больше заставляет недобросовестных владельцев улучшать безопасность своих сайтов.